Cómo integrar la seguridad al soporte técnico con monday service

- SYSTEC

- 18 jul 2025

- 3 Min. de lectura

En la mayoría de las organizaciones, el equipo de soporte técnico interno es el primer punto de contacto cuando se trata de gestionar accesos, resolver incidencias o aplicar cambios en la configuración de sistemas. Por ello, su papel en la seguridad de los flujos internos de trabajo es clave, especialmente en lo que respecta al uso adecuado de los dashboards y recursos por parte de los usuarios internos. A pesar de esto, muchas veces la seguridad se trata como un área aislada, desconectada de las operaciones cotidianas.

Integrar medidas de control de seguridad en el trabajo diario del equipo de soporte interno, utilizando herramientas como monday service, permite reducir vulnerabilidades, controlar mejor los accesos de usuarios finales y establecer protocolos claros que faciliten un uso correcto de los dashboards sin fricciones operativas.

Errores frecuentes que generan brechas de seguridad desde soporte incluyen:

Permisos otorgados sin una justificación clara o sin aprobación formal.

Accesos temporales que no caducan automáticamente.

Solicitudes atendidas sin validación de identidad.

Falta de registro detallado sobre quién pidió qué y cuándo.

Estos escenarios son comunes y fácilmente prevenibles si se sistematiza el proceso con herramientas que integren seguridad y trazabilidad en cada paso.

El equipo de soporte no es responsable de la seguridad global, pero sí juega un rol clave al ejecutar controles que aseguran el uso correcto de herramientas por parte de los usuarios con acceso a dashboards u otros recursos sensibles.

Cuando no existen flujos definidos para validar, aprobar, registrar y revocar accesos, cada solicitud puede convertirse en un punto de entrada para un posible incidente. Aquí es donde herramientas como monday service permiten automatizar pasos críticos, asegurando cumplimiento sin fricciones operativas con prácticas esenciales para un soporte técnico seguro.

Verificación de identidad Confirmar la identidad del solicitante antes de hacer cualquier cambio. Esto puede incluir autenticación multifactor o validaciones cruzadas con otras áreas.

Principio de menor privilegio Otorgar solo el acceso mínimo necesario para cumplir una tarea específica, por el tiempo justo. Nunca más de lo indispensable.

Registro y trazabilidad Toda solicitud debe quedar documentada en un sistema de tickets, con detalles de quién la realizó, quién la atendió y cuál fue la acción ejecutada.

Revisión y caducidad de accesos temporales Configurar límites de tiempo para permisos temporales y establecer alertas o procesos automáticos de revocación.

Evaluación previa de impacto Antes de aplicar parches, configuraciones o cambios, evaluar su posible impacto en la seguridad, especialmente en entornos compartidos o críticos.

Implementar una checklist ayuda a mantener control sin aumentar la carga operativa. A continuación, una guía que puede integrarse fácilmente a flujos en monday service:

¿Se validó la identidad del solicitante?

¿Existe una justificación documentada en el ticket?

¿El acceso o cambio solicitado cuenta con fecha de expiración?

¿Se registró la acción en la plataforma de gestión?

¿Se verificó si el permiso ya existía o era redundante?

¿Se siguió un flujo de aprobación definido por nivel de criticidad?

¿Se notificó al usuario sobre las mejores prácticas posteriores al cambio?

Estos puntos pueden configurarse como elementos de un formulario o estado en un tablero dentro de monday service, permitiendo que el equipo revise cada ítem antes de completar una solicitud.

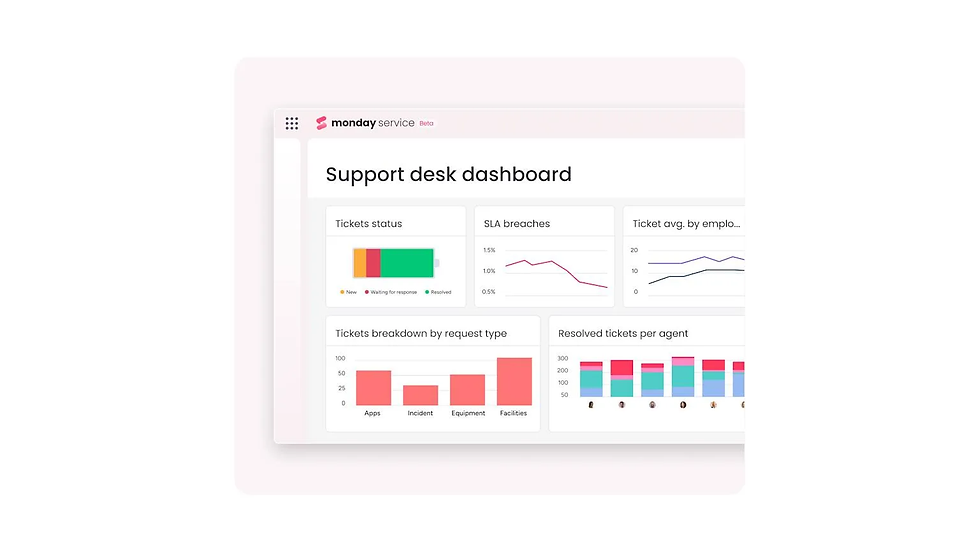

monday service ofrece capacidades que permiten alinear los flujos de soporte con las políticas de ciberseguridad:

Flujos de aprobación personalizables: Posibilidad de configurar rutas de aprobación según tipo de solicitud o nivel de privilegio requerido.

Automatizaciones para accesos temporales: Configurar alertas, caducidades automáticas o tareas de seguimiento para la revocación de permisos.

Historial de auditoría completo: Cada cambio queda registrado, facilitando la trazabilidad para auditorías o revisiones internas.

Formularios de solicitud personalizados: Permiten incluir campos obligatorios como justificación, duración del acceso y responsable de aprobación.

Integración con herramientas de IAM: Para una gestión más centralizada de accesos, se pueden integrar flujos entre Monday y sistemas de identidad.

Este enfoque no busca implementar controles de seguridad para todos los usuarios o áreas, sino para los equipos propietarios de dashboards o responsables del uso de plataformas clave dentro de la organización. La meta es habilitar un entorno más controlado y eficiente desde el soporte técnico interno, asegurando que los recursos digitales sean utilizados de forma adecuada por los usuarios finales correspondientes.

Integrar la ciberseguridad en el flujo del soporte técnico es fundamental para proteger los activos y la información crítica de cualquier organización. Con herramientas como monday service, es posible optimizar procesos, garantizar la trazabilidad y establecer controles que reducen significativamente los riesgos. Adoptar estas buenas prácticas no solo mejora la seguridad, sino que también aumenta la eficiencia operativa y la confianza en el equipo de soporte.

Si quieres conocer cómo implementar estas soluciones de manera personalizada y adaptada a las necesidades de tu empresa, te invitamos a agendar una llamada con nuestras especialistas. Visita nuestro sitio web para obtener más información y dar el primer paso hacia un soporte técnico más seguro y eficiente.